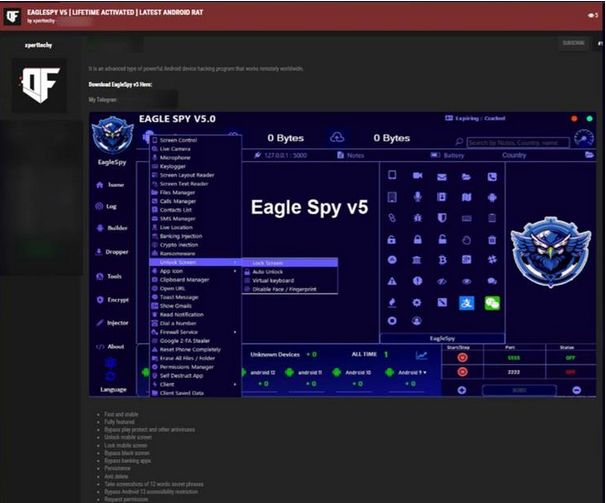

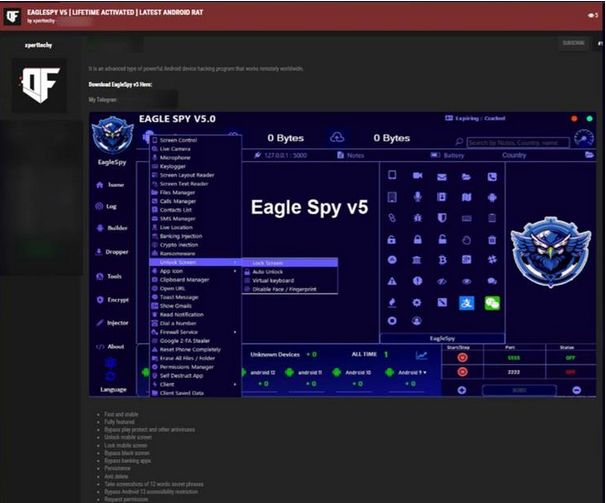

В даркнете активно продвигают мобильного зловреда EagleSpy v5.

По словам разработчика, троян обладает множеством функций удаленного доступа и умеет обходить Google Play Protect, а также контроль разрешений, реализованный в Android 13. Вредонос позиционируется как полнофункциональный тулкит для скрытного контроля зараженных устройств с Android версий с 9-й по 13-ю (а по отзывам владельцев «пожизненной» подписки, — даже по 15-ю).

Судя по рекламным объявлениям, набор функций EagleSpy v5 позволяет оператору совершать следующие действия:

Работая в фоновом режиме, троян активно использует Accessibility Services, доступ к которым получает в обход ограничений, введенных с выпуском Android 13 (Restricted Settings). Зловред снабжен рядом средств самообороны, позволяющих, в числе прочего, ускользать от зоркого ока Google Play Protect и других антивирусных решений. Чтобы скрыть вредоносную активность, он накладывает поверх окон черный экран и умеет обходить защиту банковских приложений.

Насколько известно, EagleSpy v5 распространяется под видом легитимных приложений через неофициальные магазины, почтовые спам-рассылки и мошеннические сообщения в соцсетях.

По словам разработчика, троян обладает множеством функций удаленного доступа и умеет обходить Google Play Protect, а также контроль разрешений, реализованный в Android 13. Вредонос позиционируется как полнофункциональный тулкит для скрытного контроля зараженных устройств с Android версий с 9-й по 13-ю (а по отзывам владельцев «пожизненной» подписки, — даже по 15-ю).

Судя по рекламным объявлениям, набор функций EagleSpy v5 позволяет оператору совершать следующие действия:

- осуществлять мониторинг в реальном времени, в том числе за счет трансляции экрана;

- следить за клавиатурным вводом жертвы;

- получать записи с камеры и микрофона;

- отслеживать местоположение жертвы по GPS;

- выполнять операции с файлами (загрузка, вывод, удаление);

- отслеживать телефонные вызовы и СМС;

- загружать и деинсталлировать приложения;

- перехватывать содержимое буфера обмена;

- получать доступ к криптокошелькам с помощью секретных фраз из 12 слов, раздобытых в виде скриншотов;

- воровать платежные данные через веб-инъекции; шифровать данные с целью вымогательства.

Работая в фоновом режиме, троян активно использует Accessibility Services, доступ к которым получает в обход ограничений, введенных с выпуском Android 13 (Restricted Settings). Зловред снабжен рядом средств самообороны, позволяющих, в числе прочего, ускользать от зоркого ока Google Play Protect и других антивирусных решений. Чтобы скрыть вредоносную активность, он накладывает поверх окон черный экран и умеет обходить защиту банковских приложений.

Насколько известно, EagleSpy v5 распространяется под видом легитимных приложений через неофициальные магазины, почтовые спам-рассылки и мошеннические сообщения в соцсетях.

Для просмотра ссылки необходимо нажать

Вход или Регистрация