Исследователи нашли восемь новых уязвимостей в macOS-версиях приложений от Microsoft (Outlook, Teams, Word, Excel, PowerPoint и OneNote).

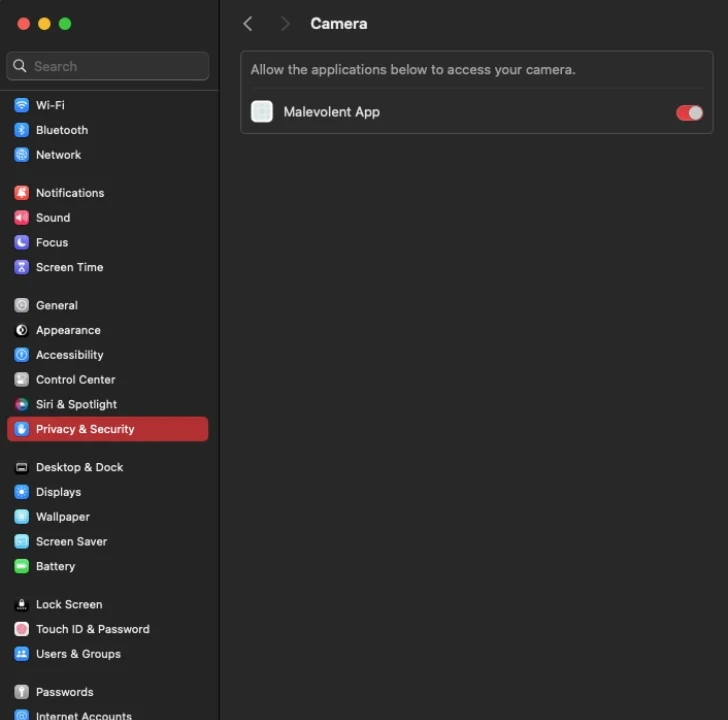

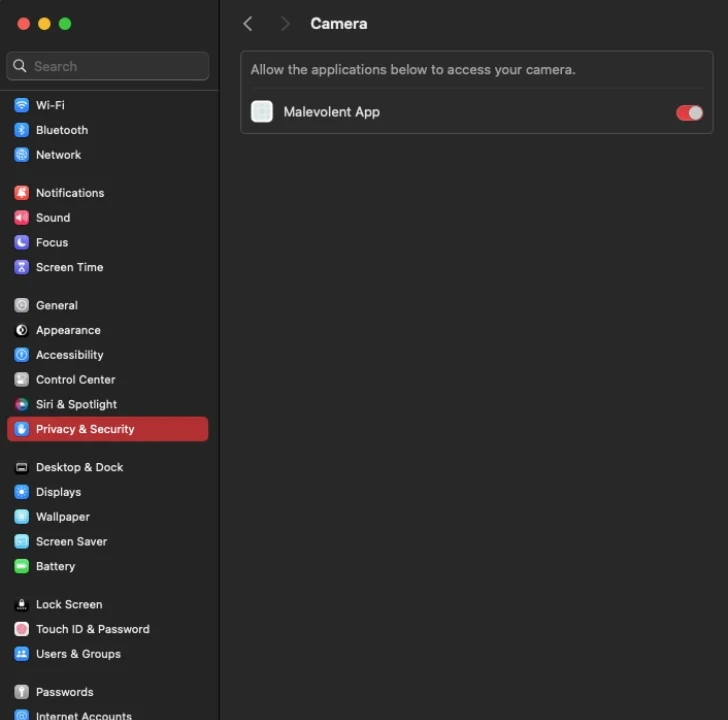

Которые в случае эксплуатации позволяют злоумышленникам повысить права и добраться до конфиденциальных данных. Согласно описанию от Cisco Talos, выявленные бреши помогают обойти настройки конфиденциальности в операционной системе, строящиеся на фреймворке TCC (Transparency, Consent, and Control).

«Если условный атакующий воспользуется обнаруженными уязвимостями, он сможет заполучить любые права, выданные затронутым приложениям от Microsoft», — пишут специалисты. «Например, злоумышленник сможет отправлять электронные письма с аккаунта жертвы, а также записывать аудио и видео без какого-либо взаимодействия с целевым пользователем».

Проблемы затрагивают программы Outlook, Teams, Word, Excel, PowerPoint и OneNote. В теории атакующий может внедрить вредоносные библиотеки в любое из этих приложений, что позволит ему не только получить права последних, но и вытащить ряд конфиденциальных данных.

Как отмечают специалисты, для успешной эксплуатации у злоумышленника уже должен быть определённый доступ к системе жертвы.

Которые в случае эксплуатации позволяют злоумышленникам повысить права и добраться до конфиденциальных данных. Согласно описанию от Cisco Talos, выявленные бреши помогают обойти настройки конфиденциальности в операционной системе, строящиеся на фреймворке TCC (Transparency, Consent, and Control).

«Если условный атакующий воспользуется обнаруженными уязвимостями, он сможет заполучить любые права, выданные затронутым приложениям от Microsoft», — пишут специалисты. «Например, злоумышленник сможет отправлять электронные письма с аккаунта жертвы, а также записывать аудио и видео без какого-либо взаимодействия с целевым пользователем».

Проблемы затрагивают программы Outlook, Teams, Word, Excel, PowerPoint и OneNote. В теории атакующий может внедрить вредоносные библиотеки в любое из этих приложений, что позволит ему не только получить права последних, но и вытащить ряд конфиденциальных данных.

Как отмечают специалисты, для успешной эксплуатации у злоумышленника уже должен быть определённый доступ к системе жертвы.

Для просмотра ссылки необходимо нажать

Вход или Регистрация